Il reparto IT e i dispositivi di proprietà degli utenti sono connessi all'interno e all'esterno della protezione perimetrale. Notebook, tablet, smartphone, e dispositivi IoT (Internet of Things) stanno invadendo il luogo di lavoro.

Il primo passo per garantire la sicurezza della rete e quindi dei dati consiste nell'identificare tutto ciò che vi è presente.

L’IT oltre a mantenere il controllo, deve allo stesso tempo scegliere un set di strumenti adeguato per configurare rapidamente l'infrastruttura e controllare gli accessi alla rete per qualsiasi dispositivo mobile, sia noto che sconosciuto. Oggi le soluzioni di sicurezza dell'accesso devono garantire la creazione di profili, l'applicazione delle policy, l'accesso guest, l'integrazione di dispositivi BYOD e altro ancora per fornire una protezione dalle minacce avanzata, che non gravi sulle risorse IT, e un'esperienza utente soddisfacente.

3 fasi per mantenere il controllo sulla rete

I confini del dominio IT ora si estendono oltre le mura di un'azienda e l'obiettivo delle organizzazioni consiste nel garantire la connettività sempre e ovunque senza rinunciare alla sicurezza. Un piano suddiviso in tre fasi permette all'IT di garantire la visibilità e il controllo senza incidere sulle attività e sull'esperienza degli utenti:

1. Identificare quali dispositivi vengono utilizzati, quanti sono, da dove si connettono e quali sistemi operativi sono supportati.

2. Applicare policy accurate che assicurano l'accesso corretto di utenti e dispositivi, indipendentemente dall'utente, dal tipo di dispositivo o dalla posizione.

3. Proteggere le risorse tramite controlli dinamici delle policy e interventi correttivi per minacce reali che si estendono ai sistemi di terze parti. Questo rappresenta l'ultimo pezzo del puzzle. Per essere preparati a un comportamento insolito della rete alle 3 di notte, è necessario un approccio unificato che blocchi il traffico e cambi lo stato della connessione di un dispositivo.

VALUTA I RISCHI DELLA TUA RETE

Allora, quanto sono sicure le tue difese? Completa questa rapida valutazione dei rischi per determinare il livello di sicurezza della tua rete.

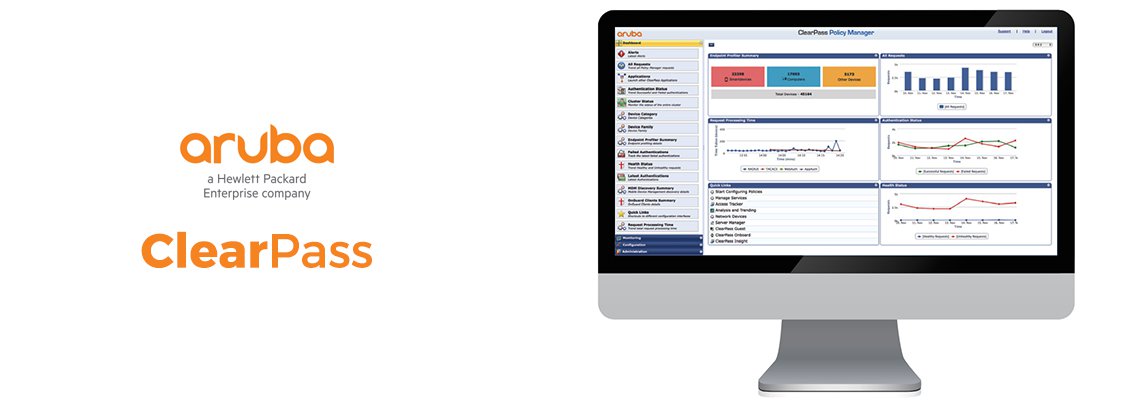

Visualizzare e gestire tutto da un unico luogo

Con la policy Aruba ClearPass si può usufruire di creazione di profili incorporata, un'interfaccia amministrativa basata sul Web e funzionalità complete di reporting con avvisi in tempo reale. Tutti i dati contestuali raccolti vengono sfruttati per garantire che a tutti gli utenti e i dispositivi vengano concessi privilegi di accesso appropriati, indipendentemente dal metodo di accesso o dalla proprietà del dispositivo. Il motore di creazione profili incorporato raccoglie dati in tempo reale che includono le categorie, i fornitori, le versioni del sistema operativo e molte altre informazioni sui dispositivi. Non è più necessario ipotizzare quanti dispositivi sono connessi alle reti cablate e wireless. Una visibilità granulare offre tutti i dati necessari per superare i controlli e determinare aree da cui possono provenire problemi di performance o rischi per la sicurezza.

Accesso guest semplice e rapido

L'approccio BYOD non riguarda solo i dispositivi dei dipendenti, bensì comprende qualsiasi visitatore con un dispositivo che richiede l'accesso alla rete, cablata o wireless. L'IT ha bisogno di un modello semplice che indirizzi il dispositivo verso un portale mirato, automatizzi il provisioning delle credenziali di accesso e fornisca anche funzionalità di sicurezza che tengano separato il traffico aziendale. Con ClearPass Guest i dipendenti, gli addetti alla reception, i coordinatori di eventi e altro personale non IT possono creare in modo semplice ed efficiente account temporanei per l'accesso alla rete per un numero indefinito di guest ogni giorno.

Base adattabile per la sicurezza e i servizi

È necessaria un'attenta pianificazione, gli strumenti giusti e una base solida per proteggere l'accesso in ogni momento e ogni luogo nelle reti cablate e wireless.

ClearPass supera queste difficoltà automatizzando l'identificazione dei dispositivi, il controllo delle policy, il flusso di lavoro e la protezione dalle minacce con una singola soluzione compatta.

Le funzionalità di protezione automatica dalle minacce e di servizi intelligenti garantiscono che a ogni dispositivo vengano concessi privilegi di accesso alla rete adeguati con una minima interazione del reparto IT.

Quanto è sicura la tua rete?

IoT, BYOD e forza lavoro sempre attiva espongono sempre di più l’infrastruttura IT agli attacchi informatici. Scopri se la tua azienda è pronta ad affrontare queste minacce.

SCARICA IL WHITEPAPER GRATUITO

Scopri come proteggere tutto ciò che è connesso e migliorare la sicurezza end-to-end in tutta la tua azienda.